08.02.2023

Kennen Sie die alte Geschichte über fünf blinde Männer und einen Elefanten? Einer hält den Elefantenschwanz, ein anderer den Rüssel, die anderen jeweils einen Stoßzahn, ein Ohr und ein Bein. Dann bittet ihr Chef jeden von ihnen, das Tier zu beschreiben. Die Antworten fallen entsprechend unterschiedlich aus: Der vordere Mann meint, er halte eine Schlange in der Hand, der Stoßzahnträger den Panzer einer Schildkröte und so weiter.

Wie hätten die Männer herausfinden können, was sich tatsächlich vor ihnen befindet? Ganz simpel: durch den Austausch von Daten. Indem sie ihre Beobachtungen austauschen (hartes schalenartiges Ding, festes spitzes Horn) und entdecken, dass jeder Datenpunkt Teil eines größeren, zusammenhängenden Ganzen ist. Wenn sie miteinander gesprochen hätten, dann hätten sie vielleicht gemerkt, dass sie ein riesiges Tier vor sich haben. (Was sie vielleicht dazu veranlasst hätte, ihm aus dem Weg zu gehen.)

So funktioniert, bildlich gesprochen, die Erkennung verschiedener Bedrohungen im Getronics Security Operations Center. Durch den Vergleich und die Gegenüberstellung von Daten aus verschiedenen Quellen wird versucht, ein genaues, kontextbezogenes Bild zu erstellen, das eine effektive Entscheidungsfindung innerhalb des NIST-Frameworks von Identify-Protect-Detect-Respond-Discover unterstützt.

Das Schlüsselwort lautet in diesem Zusammenhang: vielfältig. Cybersecurity-Bedrohungen, die von Identitätsdiebstahl bis hin zu Ransomware reichen, sind in Form und Funktion unglaublich vielfältig. Sicherheitsteams, die sich gegen diese Bedrohungen verteidigen, müssen sich anpassen oder riskieren einen Rückschlag. Sich nur auf eine einzige Perspektive zu verlassen, führt unweigerlich zu verpassten Meldungen oder falschen Schlussfolgerungen, die auf unvollständigen Daten beruhen. Nur aus mehreren Perspektiven erhält man ein vollständiges Gesambild.

In diesem Artikel erfahren Sie, wie das Getronics SOC dies mit der Kombination aus der SOC Visibility Triad, dem MITRE ATT&CK Framework und Threat Intelligence erreicht. Nehmen wir den Elefanten in die Hand.

Ein Modell für die Sichtbarkeit

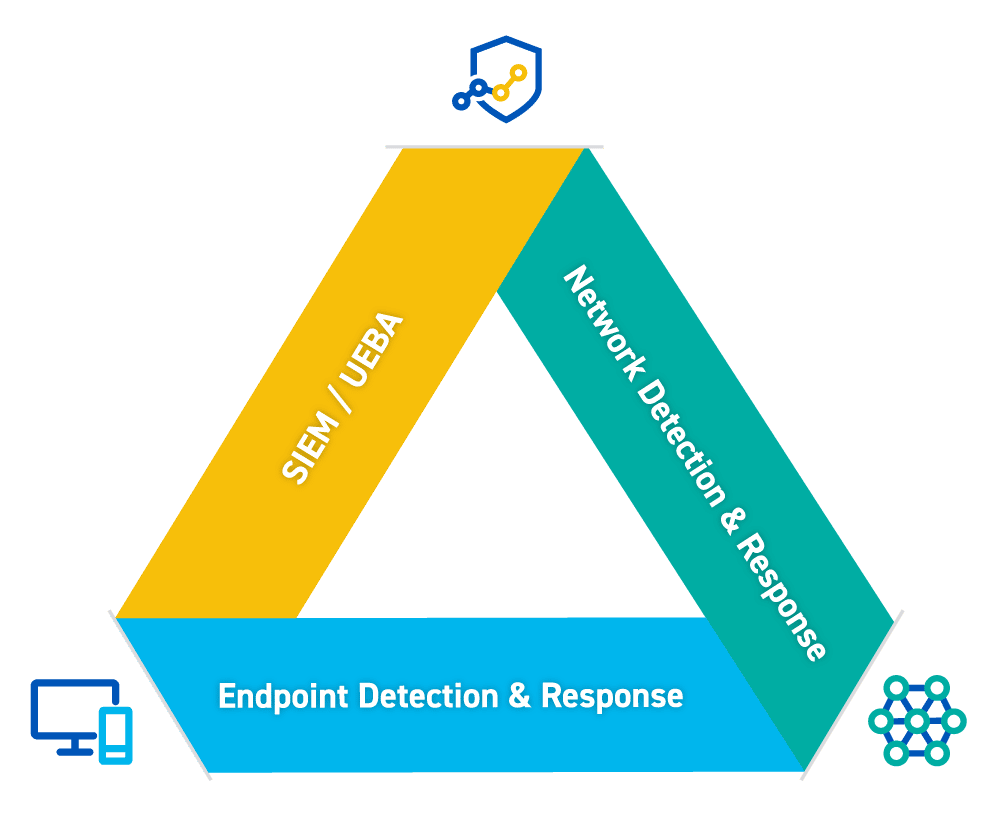

Sichtbarkeit ist der Schlüssel für Verteidiger. Für einen umfassenden Ansatz wird die SOC Visibility Triad von Getronics verwendet, weil sie das "Elefantenproblem" in den Mittelpunkt stellt. Dieses Modell wurde von Gartner als effektive Denk- und Kommunikationsmethode für Transparenz und zur effektiven Erkennung von Bedrohungen eingeführt.

Das Modell enthält drei Schlüsselkomponenten:

- Endpunkt-Erkennung und -Reaktion (Endpoint Detection & Response), lokale Erfassung von Telemetriedaten auf Endpunktgeräten

- Netzwerk-Erkennung und -Reaktion, Spiegelung und Analyse des Netzwerkverkehrs

- SIEM/UEBA, Erfassung von Infrastruktur- und Anwendungsprotokollen

Ein zentraler Aspekt dieses Modells ist die Erkenntnis, dass jeder Teil der Triade 60-80 % Sichtbarkeit erreichen kann, aber keiner von ihnen allein alle Erkennungsanforderungen erfüllen kann. Eine Endpoint Detection & Response-Lösung ist hervorragend geeignet, um die Ausführung von Malware auf einem Gerät zu stoppen, bietet aber keinen Einblick in seitliche Bewegungen im Netzwerk. Andere Lösungen können nicht kosteneffizient mit der Korrelationsfähigkeit und der langfristigen Speicherung eines SIEM mithalten.

Nur wenn diese drei Technologien sinnvoll miteinander kombiniert werden, bieten sie die notwendige Multiperspektive, damit Verteidiger wirklich ihr Bestes geben können. Der kombinierte Ansatz führt nicht nur zu mehr Erkennungen, sondern bietet auch Kontext und Einblicke, die eine schnellere Gegenprüfung, Analyse und Qualifizierung ermöglichen. Damit lässt sich feststellen, welche Aktivitäten echte Bedrohungen und welche autorisierte Geschäftstätigkeiten sind.

Verstehen, wie Bedrohungsakteure vorgehen

Mit den drei Komponenten des Visibility Triad haben Sicherheitsteams die Werkzeuge, um zu sehen, was vor sich geht. Die Datenmenge kann jedoch überwältigend sein: Milliarden von Protokollen, Petabytes an Netzwerkinformationen und Hunderte von kontinuierlichen Telemetrie-Streams von Endpunkt-Agenten.

Um dies zu verstehen, muss man wissen, wie die Bedrohungsakteure vorgehen. Was sind ihre Taktiken, Techniken und Verfahren?

- Wie verschaffen sie sich den ersten Zugang zu einer Zielumgebung und welche Methoden verwenden sie, um die Präsenz aufrechtzuerhalten?

- Wie werden Verteidigungsmaßnahmen umgangen und wie gelangen sie über das Netzwerk zu einem Zielsystem, um die Daten zu finden, die sie stehlen und gegen Lösegeld verschlüsseln wollen?

Auf diesem Gebiet wurde eine enorme Menge an Forschungsarbeit geleistet, die im MITRE ATT&CK-Rahmenwerk zusammengefasst ist. Dies ist nun eine zentrale Methode, wie Sicherheitsexperten über die Bedrohungen, gegen die sie sich verteidigen, lernen und kommunizieren.

Bei Getronics wurde das ATT&CK-Framework im Jahr 2018 eingeführt und ist ein integraler Bestandteil unserer Erkennungspraktiken. Jede Erkennungsregel in unserem Playbook wird mit spezifischen Techniken im Rahmen des Lebenszyklusmanagements von der Ideengenerierung über die Entwicklung und die Prüfung bis hin zum Einsatz in der Produktion und der eventuellen Stilllegung, wenn sie nicht mehr benötigt wird, verknüpft.

Das Framework macht auch die Erkennungsfähigkeit über verschiedene Plattformen hinweg auf einheitliche Weise messbar und ermöglicht ein gutes Verständnis dafür, wo Lücken in der Sichtbarkeit bestehen und wo eine überlappende Abdeckung mehrere Erkennungs- und Analysemöglichkeiten bietet. Für Sicherheitsanalysten und Einsatzkräfte bietet es wertvolle Einblicke in das Warum und Wie dessen, was beobachtet wird, wenn Alarme ausgelöst werden und die Bedrohungsjagd ungewöhnliche Aktivitäten findet.

Threat Intelligence als Kräftemultiplikator

Trotz der ausgezeichneten Sichtbarkeit durch die Sichtbarkeits-Triade und dem Verständnis der Taktiken und Techniken von Bedrohungsakteuren mit MITRE ATT&CK gibt es noch eine weitere Herausforderung. Der Versuch, sich überall gegen alles zu schützen, wird Sicherheitsteams entweder überfordern oder unerschwinglich teuer sein. Es besteht ein echter Bedarf, die Ressourcen dort zu konzentrieren, wo sie die größte Wirkung erzielen können.

Bedrohungsdaten sind die Antwort auf diese Herausforderung. Durch Einblicke in die Aktivitäten von Bedrohungsakteuren, die von ihnen durchgeführten Kampagnen und die von ihnen geschaffene oder genutzte Infrastruktur können sich die Verteidiger auf die Bereiche konzentrieren, in denen sich die Bedrohungen am wahrscheinlichsten manifestieren.

Getronics arbeitet mit einer Praxis der Bedrohungsanalyse mit drei verschiedenen Ebenen:

- Operational Intelligence liefert Indikatoren für eine Gefährdung zur Erkennung von Bedrohungen, z. B. Datenverkehr zu Command & Control-Hosts und Alarmanreicherung zur Information und Beschleunigung der Analyse. Hier geht es um sich schnell ändernde Informationen mit Hunderttausenden von Datenpunkten in Sicherheitskontroll-Feeds, die in großem Umfang über verschiedene Tools verwendet werden.

- Taktische Informationen fließen in Prozesse wie das Detection Engineering ein, in dessen Rahmen neue Erkennungsregeln entwickelt und implementiert werden, um neue Bedrohungen zu erkennen.

- Strategische Erkenntnisse fließen in Sensibilisierungsprogramme, Sicherheitsberichte und Beratungsdienste ein. Diese fließen in nachgelagerte Prozesse wie das Risiko- und Schwachstellenmanagement ein.

Durch den Einsatz unserer hauseigenen Threat-Intelligence-Plattform, die eng mit anderen Sicherheitstools integriert ist, mit einem eigenen Team von Bedrohungsanalytikern und durch Partnerschaften mit führenden Organisationen kann Getronics die Bemühungen zur effizienten Sicherung der eigenen Umgebungen und der unserer Kunden lenken und konzentrieren. Der erkenntnisgestützte Sicherheitsansatz wirkt wie ein Multiplikator, der es ermöglicht, mit begrenzten Ressourcen mehr zu erreichen, und zwar schneller und mit besseren Ergebnissen.

Ein Security Operations Center (SOC) ist sowohl ein, oft im Schichtbetrieb und rund um die Uhr, arbeitendes Team als auch als eine Einrichtung, die sich der Verhinderung, Erkennung, Bewertung und Reaktion auf Cybersecurity-Bedrohungen und -Vorfälle widmet. Sie halten gesetzlich Vorschriften ein, erfüllen und bewerten diese.

Gartner

Das ist der Ansatz von vielfältiger Erkennung - zu verstehen, wie Bedrohungsakteure vorgehen, und die richtigen Tools nutzen, um ausgeführte Attacken zu erkennen und zu verhindern. Dieser Ansatz ermöglicht Ihnen:

- Mehr Verständnis für Ihre Technologielandschaft und für die Verwaltung der Schwachstellen

- Sensibilisierung für Bedrohungen und entsprechende Anpassung Ihrer Verteidigungsmaßnahmen

- Erkennen und Reagieren auf Sicherheitsverletzungen oder bösartige Aktivitäten in Echtzeit

- Nachweis der Einhaltung von Vorschriften und Normen

- Sicherheit als ein übergreifendes Thema, bei dem jede Schwachstelle abgedeckt wird.

Sie erhalten eine eine Rundum-Perspektive: Tiefgreifende und umfassende Möglichkeiten zur Datenerfassung und die Option, generierte Daten zu verknüpfen und sinnvoll zu nutzen. Insgesamt bietet Ihnen die der Ansatz einer vielfältigen Erkennung eine annähernd 100-prozentige Abdeckung von allem, was Sie jemals wissen wollen ...

Wenn Sie die vielfältigen Erkennungsmöglichkeiten von Getronics kennenlernen möchten, nehmen Sie noch heute Kontakt mit uns auf.