2023

Hay una vieja historia sobre cinco ciegos y un elefante. Uno sujeta la cola, otro la trompa; otros un colmillo, una oreja y una pata. Su jefe les pide que describan al animal. Las respuestas, por supuesto, varían enormemente: el hombre de delante cree que está sujetando una serpiente, el del colmillo un caparazón de tortuga, etc.

¿Cómo pudieron descubrir lo que tenían delante? Compartiendo datos. Comparando sus experiencias (algo parecido a un caparazón duro, algo parecido a una serpiente flexible) y descubriendo que cada punto de datos forma parte de un todo mayor y conectado. Si hubieran hablado, habrían adivinado que estaban molestando al Rey del Bosque. (Impulsándoles, tal vez, a apartarse de su camino).

Así, en pocas palabras, es como funciona la detección de amenazas diversas, losmétodos utilizados por el Centro de Operaciones de Seguridad de Getronics. Comparando y contrastando datos de múltiples fuentes y tratando de construir una imagen precisa y contextual que apoye la toma de decisiones eficaces dentro del Marco NIST de Identificar-Proteger-Detectar-Responder-Descubrir.

La palabra clave: diversidad. Las amenazas a la ciberseguridad, desde los ladrones de información al ransomware, son increíblemente diversas en forma y función, y los equipos de seguridad que se defienden de ellas deben adaptarse o arriesgarse a fracasar. Confiar en una única perspectiva conduce inevitablemente a no detectar o a sacar conclusiones erróneas basadas en datos parciales, y sólo con múltiples perspectivas se puede comprender el panorama completo.

En esta sesión informativa, verás cómo el SOC de Getronics lo consigue con la combinación de la tríada de visibilidad del SOC, el marco ATT&CK de MITRE y la inteligencia sobre amenazas. Agarremos al elefante.

Un modelo de visibilidad

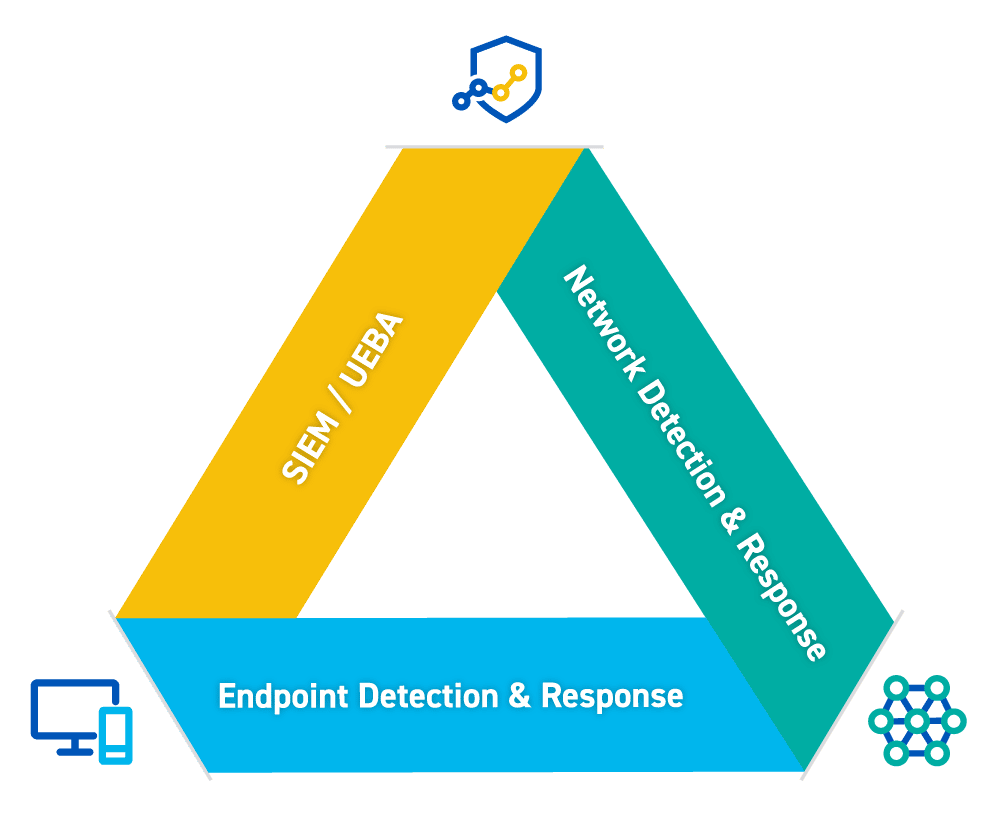

La visibilidad es clave para los defensores y, para un enfoque integral, en Getronics se utiliza la Tríada de Visibilidad SOC porque pone el "problema del elefante" en primer plano. Este modelo fue introducido por Gartner como una forma eficaz de pensar y comunicar sobre cómo obtener visibilidad y detectar eficazmente las amenazas.

El modelo contiene tres componentes clave:

- Endpoint Detection & Response, que recopila telemetría localmente en dispositivos endpoint

- Detección y respuesta en red, duplicado y análisis del tráfico de red

- SIEM/UEBA, recopilación de registros de infraestructuras y aplicaciones

Un aspecto fundamental de este modelo es comprender que cada parte de la tríada puede lograr una visibilidad del 60-80%, pero ninguna de ellas por sí sola puede satisfacer todas las necesidades de detección. Una solución Endpoint Detection & Response es fantástica para detener la ejecución de malware en un dispositivo, pero no proporcionará visibilidad del movimiento lateral en la red. Otras soluciones no pueden igualar de forma rentable la capacidad de correlación y retención a largo plazo de un SIEM.

Sólo cuando se combinan, estas tres tecnologías proporcionan las múltiples perspectivas necesarias para que los defensores puedan dar lo mejor de sí mismos. El enfoque combinado no solo impulsa más detecciones, sino que proporciona contexto y conocimientos que agilizan la comprobación cruzada, el análisis y la cualificación para determinar qué actividades son amenazas reales y cuáles son actividades empresariales autorizadas.

Comprender cómo operan los actores de las amenazas

Con los tres componentes de la tríada de visibilidad desplegados, los equipos de seguridad disponen de las herramientas para ver lo que está ocurriendo. Sin embargo, la cantidad de datos puede ser abrumadora, con miles de millones de registros, petabytes de información de red y cientos de flujos continuos de telemetría procedentes de agentes de endpoints.

Para entender todo esto hay que comprender cómo actúan los actores de las amenazas. ¿Cuáles son sus tácticas, técnicas y procedimientos?

- ¿Cómo obtienen el acceso inicial a un entorno objetivo y qué métodos utilizan para persistir y poder mantener la presencia?

- ¿Cómo evaden las defensas y cómo se mueven a través de la red hasta un sistema objetivo para encontrar los datos que quieren robar y cifrar para pedir un rescate?

Se ha realizado una enorme cantidad de investigación en este campo, que se ha reunido magistralmente en el marco ATT&CK de MITRE. En la actualidad, se trata de una forma central de cómo los profesionales de la seguridad aprenden y se comunican sobre las amenazas contra las que se defienden.

En Getronics, el marco ATT&CK se adoptó en 2018 y es una parte integral de nuestra práctica de ingeniería de detección, con cada regla de detección en nuestro libro de jugadas mapeada contra técnicas específicas como parte de la gestión del ciclo de vida desde la generación de ideas, pasando por el desarrollo y las pruebas, el uso en producción y el eventual desmantelamiento cuando ya no sea necesario.

El marco también permite medir de forma coherente la capacidad de detección en distintas plataformas, lo que permite comprender mejor dónde existen lagunas de visibilidad y dónde la cobertura solapada ofrece múltiples oportunidades de detección y análisis. Para los analistas de seguridad y los responsables de la respuesta a incidentes, proporciona información valiosa sobre el por qué y el cómo de lo que se observa cuando se activan las alarmas y las búsquedas de amenazas encuentran actividades inusuales.

Inteligencia sobre amenazas como multiplicador de fuerzas

Con una excelente visibilidad a través de la tríada de visibilidad y la comprensión de las tácticas y técnicas de los actores de amenazas con MITRE ATT&CK, todavía queda un reto más. Tratar de proteger contra todo en todas partes abrumará a los equipos de seguridad o resultará prohibitivamente caro. Existe una necesidad muy real de concentrar los recursos allí donde puedan tener un mayor impacto.

La inteligencia sobre amenazas es la respuesta a ese desafío. Al proporcionar información sobre las actividades de los actores de amenazas, las campañas que ejecutan, la infraestructura que crean o cooptan, los defensores pueden centrarse en las áreas donde es más probable que se manifiesten las amenazas.

Getronics ha creado una práctica de inteligencia sobre amenazas que opera en tres niveles diferentes:

- La inteligencia operativa proporciona indicadores de compromiso para detectar amenazas, como el tráfico a hosts de mando y control, y el enriquecimiento de alarmas para informar y acelerar el análisis. Se trata de información que cambia rápidamente, con cientos de miles de puntos de datos en fuentes de control de seguridad que se utilizan a escala en diferentes conjuntos de herramientas.

- La inteligencia táctica informa procesos como la ingeniería de detección, que da forma a nuevas reglas de detección que se desarrollan e implementan para detectar amenazas emergentes.

- La inteligencia estratégica alimenta los programas de concienciación, los informes de seguridad y los servicios de asesoramiento. Esto desemboca en procesos posteriores como la gestión de riesgos y vulnerabilidades.

Utilizando nuestra propia plataforma de inteligencia sobre amenazas, estrechamente integrada con otras herramientas de seguridad, con un equipo interno de analistas de amenazas, y mediante la asociación con organizaciones líderes, Getronics puede guiar y centrar los esfuerzos para asegurar de forma eficiente tanto los entornos propios como los de nuestros clientes. El enfoque de la seguridad basado en la inteligencia actúa como multiplicador de fuerzas, permitiendo que los recursos limitados logren más, lo hagan más rápido y con mejores resultados.

Un centro de operaciones de seguridad (SOC) puede definirse tanto como un equipo, que a menudo trabaja por turnos las 24 horas del día, como una instalación dedicada y organizada para prevenir, detectar, evaluar y responder a amenazas e incidentes de ciberseguridad, y para cumplir y evaluar el cumplimiento de la normativa.

Gartner

Eso es detección diversa: comprender cómo operan los actores de las amenazas y reunir las herramientas adecuadas para detectar e interrumpir cómo llevan a cabo los ataques. En resumen, esta filosofía de seguridad te permite:

- Comprender tu entorno tecnológico y gestionar las vulnerabilidades

- Aumentar la concienciación sobre las amenazas y ajustar tus defensas adecuadamente

- Detectar y responder a las infracciones o actividades maliciosas en tiempo real

- Demostrar el cumplimiento de la normativa y los estándares

- Tratar la seguridad como una cuestión global, cubriendo todos los puntos débiles.

Una perspectiva global. Capacidades profundas y amplias de detección de datos. Y habilidades incisivas para conectar y dar sentido a los datos generados. En conjunto, la detección diversa te da una cobertura de prácticamente el 100% de todo lo que te gustaría saber... lo cual sólo puede ser bueno. (A menos que seas un elefante con un peligroso secreto).

Para ver de cerca las diversas capacidades de detección de Getronics, ponte en contacto con nosotros hoy mismo.