2023

Há uma história antiga sobre cinco homens cegos e um elefante. Um deles está segurando a cauda, outro a tromba; outros, a presa, a orelha e a perna. Em seguida, seu chefe pede que cada um deles descreva o animal. As respostas, é claro, variam enormemente: o homem da frente acha que está segurando uma cobra, o da presa, uma carapaça de tartaruga, e assim por diante.

Como os homens poderiam ter descoberto o que realmente estava à sua frente? Compartilhando dados. Comparando suas experiências (coisa parecida com uma casca dura, coisa parecida com uma cobra frouxa) e descobrindo que cada ponto de dados é parte de um todo maior e conectado. Se eles tivessem conversado, poderiam ter adivinhado que estavam incomodando o Rei da Floresta. (Talvez isso os levasse a sair de seu caminho).

Em poucas palavras, é assim que funciona a detecção de diversas ameaças - osmétodos usados pelo Centro de Operações de Segurança da Getronics. Comparando e contrastando dados de várias fontes e buscando criar um quadro preciso e contextual que dê suporte à tomada de decisões eficazes dentro da estrutura do NIST de Identificar-Proteger-Detectar-Responder-Descobrir.

A principal palavra de ordem: diversificado. As ameaças à segurança cibernética, que vão de ladrões de informações a ransomware, são incrivelmente diversas em forma e função, e as equipes de segurança que se defendem contra essas ameaças precisam se adaptar ou correm o risco de fracassar. Confiar em uma única perspectiva inevitavelmente leva a detecções perdidas ou conclusões ruins com base em dados parciais, e somente com várias perspectivas é possível entender o quadro completo.

Neste briefing, você verá como o SOC da Getronics consegue isso com a combinação da Tríade de Visibilidade do SOC, da Estrutura MITRE ATT&CK e da Inteligência de Ameaças. Vamos pegar o elefante.

Um modelo de visibilidade

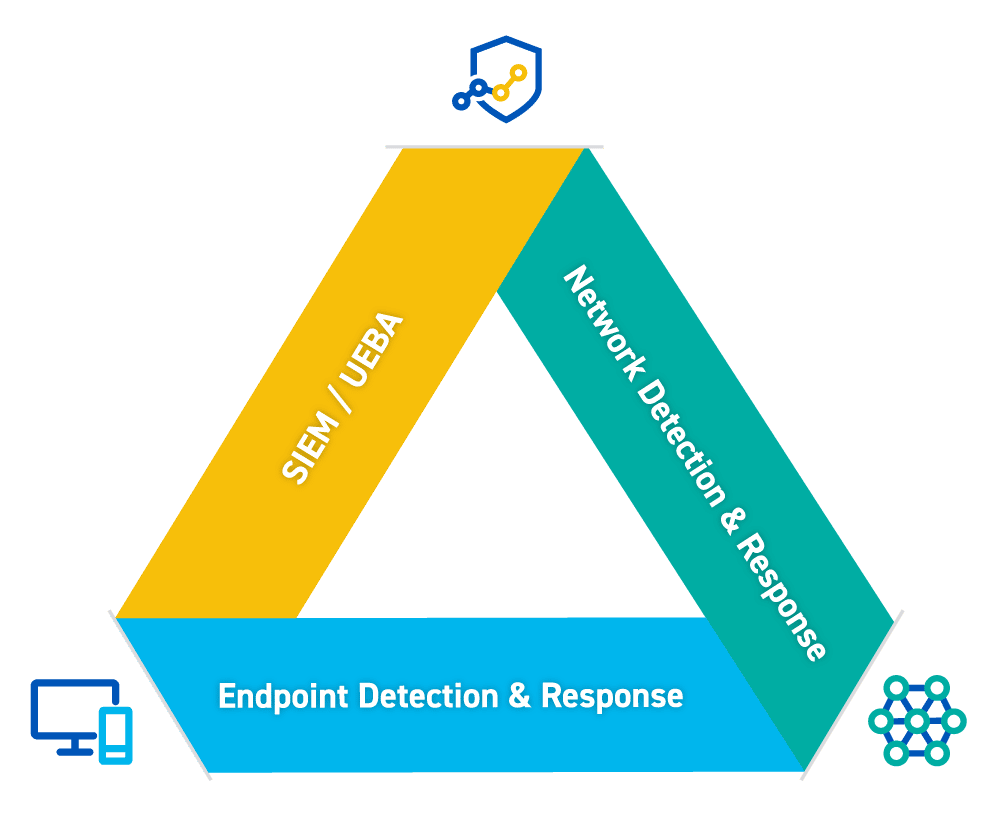

A visibilidade é fundamental para os defensores e, para uma abordagem abrangente, a Tríade de Visibilidade do SOC é usada na Getronics porque coloca o "problema do elefante" na frente e no centro. Esse modelo foi introduzido pela Gartner como uma maneira eficaz de pensar e se comunicar sobre como obter visibilidade e detectar ameaças com eficácia.

O modelo contém três componentes principais:

- Endpoint Detection & Response, coletando telemetria localmente em dispositivos de endpoint

- Detecção e resposta de rede, espelhamento e análise do tráfego de rede

- SIEM/UEBA, coletando logs de infraestrutura e de aplicativos

Um aspecto fundamental desse modelo é entender que cada parte da tríade pode alcançar de 60 a 80% de visibilidade, mas nenhuma delas sozinha pode atender a todas as necessidades de detecção. Uma solução de Detecção e Resposta de Endpoint é fantástica para interromper a execução de malware em um dispositivo, mas não fornecerá visibilidade do movimento lateral na rede. Outras soluções não podem se equiparar, de forma econômica, à capacidade de correlação e à retenção de longo prazo de um SIEM.

É somente quando combinadas que essas três tecnologias fornecem as múltiplas perspectivas necessárias para que os defensores possam realmente fazer o melhor possível. A abordagem combinada não só gera mais detecções, mas também fornece contexto e percepções que tornam mais rápida a verificação cruzada, a análise e a qualificação para determinar quais atividades são ameaças reais e quais são atividades comerciais autorizadas.

Compreensão de como os agentes de ameaças operam

Com os três componentes da tríade de visibilidade implantados, as equipes de segurança têm as ferramentas para ver o que está acontecendo. No entanto, a quantidade de dados pode ser esmagadora, com bilhões de registros, petabytes de informações de rede e centenas de fluxos contínuos de telemetria de agentes de endpoint.

Para entender isso, é necessário compreender como os agentes de ameaças operam. Quais são suas táticas, técnicas e procedimentos?

- Como eles obtêm acesso inicial a um ambiente-alvo e quais métodos usam para persistência, de modo que possam manter a presença?

- Como as defesas são evitadas e como eles se deslocam pela rede até um sistema-alvo para encontrar os dados que desejam roubar e criptografar para obter um resgate?

Houve uma enorme quantidade de pesquisas nesse campo, que foram reunidas com maestria na estrutura MITRE ATT&CK. Essa é agora uma forma central de como os profissionais de segurança aprendem e se comunicam sobre as ameaças contra as quais se defendem.

Na Getronics, a estrutura ATT&CK foi adotada em 2018 e é parte integrante de nossa prática de engenharia de detecção, com todas as regras de detecção em nosso manual mapeadas em relação a técnicas específicas como parte do gerenciamento do ciclo de vida, desde a geração da ideia, passando pelo desenvolvimento e teste, uso na produção e eventual descomissionamento quando não for mais necessário.

A estrutura também torna a capacidade de detecção em diferentes plataformas mensurável de forma consistente, permitindo uma boa compreensão de onde existem lacunas de visibilidade e onde a cobertura sobreposta oferece várias oportunidades de detecção e análise. Para os analistas de segurança e os responsáveis pela resposta a incidentes, ela fornece informações valiosas sobre o porquê e o como do que está sendo observado quando os alarmes são acionados e as buscas de ameaças encontram atividades incomuns.

Inteligência sobre ameaças como um multiplicador de força

Com excelente visibilidade por meio da tríade de visibilidade e compreensão das táticas e técnicas dos agentes de ameaças com o MITRE ATT&CK, ainda há mais um desafio. Tentar proteger-se contra tudo em todos os lugares sobrecarregará as equipes de segurança ou terá um custo proibitivo. Há uma necessidade muito real de concentrar os recursos onde eles podem causar o maior impacto.

A inteligência sobre ameaças é a resposta a esse desafio. Ao fornecer informações sobre as atividades dos agentes de ameaças, as campanhas que eles executam, a infraestrutura que eles criam ou cooptam, os defensores podem se concentrar nas áreas em que as ameaças têm maior probabilidade de se manifestar.

A Getronics criou uma prática de inteligência contra ameaças que opera em três camadas diferentes:

- A inteligência operacional fornece indicadores de comprometimento para detectar ameaças, como tráfego para hosts de comando e controle, e enriquecimento de alarmes para informar e acelerar a análise. Essas informações estão mudando rapidamente, com centenas de milhares de pontos de dados em feeds de controle de segurança sendo usados em escala em diferentes conjuntos de ferramentas.

- A inteligência tática informa processos como a engenharia de detecção, moldando as novas regras de detecção que são desenvolvidas e implementadas para detectar ameaças emergentes.

- A inteligência estratégica informa os programas de conscientização, os relatórios de segurança e os serviços de consultoria. Isso flui para processos downstream, como o gerenciamento de riscos e vulnerabilidades.

Usando nossa plataforma interna de inteligência contra ameaças, estreitamente integrada a outras ferramentas de segurança, com uma equipe interna de analistas de ameaças e por meio de parcerias com organizações líderes, a Getronics pode orientar e concentrar os esforços para proteger os ambientes próprios e de nossos clientes de forma eficiente. A abordagem de segurança baseada em inteligência atua como um multiplicador de forças, permitindo que recursos limitados alcancem mais, mais rapidamente e com melhores resultados.

Um centro de operações de segurança (SOC) pode ser definido tanto como uma equipe, geralmente operando em turnos ininterruptos, quanto como uma instalação dedicada e organizada para prevenir, detectar, avaliar e responder a ameaças e incidentes de segurança cibernética, além de cumprir e avaliar a conformidade normativa.

Gartner

Essa é a detecção diversificada: entender como os agentes de ameaças operam e reunir as ferramentas certas para detectar e interromper a forma como eles realizam os ataques. Em resumo, essa filosofia de segurança permite que você:

- Entenda seu cenário tecnológico e gerencie suas vulnerabilidades

- Aumentar a conscientização sobre as ameaças e ajustar suas defesas adequadamente

- Detectar e responder a violações ou atividades maliciosas em tempo real

- Demonstrar conformidade com normas e padrões

- Tratar a segurança como uma questão de paisagem completa, com todos os pontos fracos cobertos

Uma perspectiva abrangente. Recursos de detecção de dados amplos e profundos. E habilidades incisivas para conectar e dar sentido aos dados gerados. Considerada como um todo, a detecção diversificada oferece praticamente 100% de cobertura de tudo o que você gostaria de saber... o que só pode ser uma coisa boa. (A menos que você seja um elefante com um segredo perigoso).

Para ver de perto a inteligência de detecção diversificada da Getronics, entre em contato conosco hoje mesmo.