08/02/2023

Avant toute chose, connaissez-vous cette vieille histoire sur les cinq aveugles et l'éléphant ? L'un tient la queue, un autre la trompe, les autres agrippent une défense, une oreille et une patte. Leur patron demande alors à chacun d'entre eux de décrire l'animal qu'ils tiennent. Les réponses, bien sûr, varient énormément : l'homme à l'avant pense qu'il tient un serpent, celui qui agrippe une défense une carapace de tortue, et ainsi de suite.

Comment ces hommes ont-ils pu découvrir ce qui se trouvait réellement devant eux ? En partageant ce qu'ils voient, donc leurs données. En comparant leurs expériences (cette partie ressemble à une coquille dure, celle-ci ressemble à un serpent mou) et en découvrant que chaque information fait partie d'un tout plus grand et connecté. S'ils avaient collaboré, ils auraient pu deviner qu'ils ennuyaient en réalité un compagnon de Dumbo. (Les incitant, peut-être, à s'écarter de son chemin.)

Voilà, en quelques mots, comment fonctionne la détection des diverses menaces - les méthodes utilisées par le centre des opérations de sécurité (SOC) de Getronics. Il s'agit de comparer et confronter des données provenant de sources multiples et de chercher à dresser un tableau précis et contextuel qui favorise une prise de décision efficace dans le cadre du NIST (Identify-Protect-Detect-Respond-Discover).

Le mot clé à retenir : diversité. Les menaces de cybersécurité, qui vont des voleurs d'informations aux ransomwares, sont incroyablement diverses dans leur forme et leur fonction, et les équipes de sécurité qui se défendent contre ces menaces doivent s'adapter ou risquer l'échec. S'appuyer sur une seule perspective conduit inévitablement à des détections manquées ou à de mauvaises conclusions basées sur des données partielles, et ce n'est qu'avec des perspectives multiples que l'on peut comprendre l'ensemble du tableau.

Dans cet article, vous verrez comment le SOC de Getronics y parvient en combinant la "SOC Visibility Triad", le framework ATT&CK de MITRE et la Threat Intelligence ou renseignement contre les menaces. Pour en revenir à notre image de départ, prenons le contrôle de l'éléphant.

Un modèle de visibilité

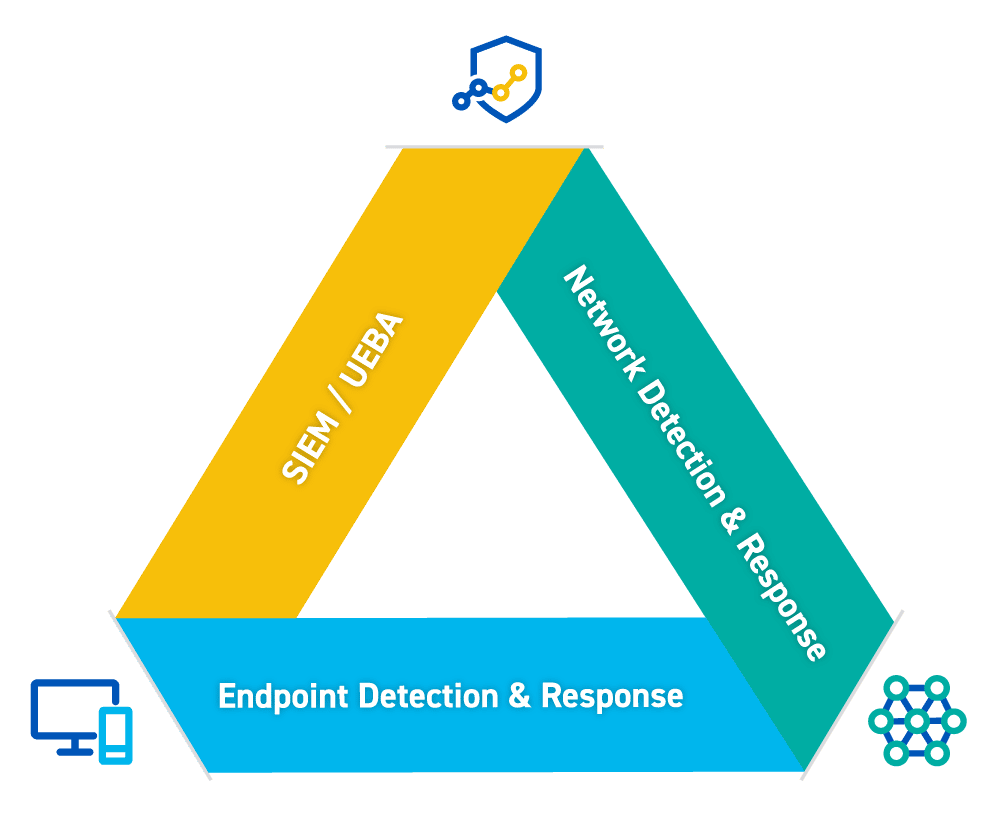

La visibilité est essentielle pour les défenseurs et, pour une approche globale, Getronics utilise la "SOC Visibility Triad", car elle place le "problème de l'éléphant" au premier plan. Ce modèle a été introduit par Gartner comme un moyen efficace de réfléchir et de communiquer sur la manière d'obtenir de la visibilité et de détecter efficacement les menaces.

Le modèle contient trois éléments clés :

- Endpoint Detection & Response, qui collecte localement des données télémétriques sur les terminaux.

- Network Detection & Response, (NDR - Détection et réponse à incident), mise en miroir et analyse du trafic réseau

- SIEM/UEBA, collecte des logs d'infrastructure et d'application

Un aspect essentiel de ce modèle est de comprendre que chaque partie de la triade peut atteindre une visibilité de 60 à 80 %, mais qu'aucune d'entre elles ne peut à elle seule répondre à tous les besoins de détection. Une EDR (Endpoint Detection & Response = solution de détection et de réponse des terminaux) est fantastique pour stopper l'exécution d'un logiciel malveillant sur un appareil, mais elle n'offre pas de visibilité des mouvements latéraux sur le réseau. D'autres solutions ne peuvent pas égaler de manière rentable la capacité de corrélation et la rétention à long terme d'un SIEM.

Ce n'est qu'une fois combinées que ces trois technologies offrent les multiples perspectives nécessaires, pour permettre aux défenseurs de donner le meilleur d'eux-mêmes. L'approche combinée permet non seulement d'augmenter le nombre de détections, mais aussi de fournir un contexte et des informations qui accélèrent le recoupement, l'analyse et la qualification afin de déterminer quelles activités constituent de véritables menaces et lesquelles sont des actions commerciales autorisées.

Comprendre comment les acteurs de la menace opèrent

Une fois les trois composants de la SOC Visibility Triad déployés, les équipes de sécurité disposent des outils nécessaires pour voir ce qui se passe. Cependant, la quantité de données peut être écrasante, avec des milliards de logs, des pétaoctets d'informations sur le réseau et des centaines de flux de télémétrie continus provenant des terminaux.

Pour y voir clair, il faut comprendre comment les acteurs de la menace opèrent. Quelles sont leurs tactiques, techniques et procédures ?

- Comment obtiennent-ils l'accès initial à un environnement cible et quelles méthodes utilisent-ils afin de maintenir leur présence ?

- Comment échappent-ils aux défenses ? Comment se déplacent-ils à travers le réseau jusqu'à un système cible pour trouver les données qu'ils veulent voler et crypter contre une rançon ?

Il y a eu énormément de recherches dans ce domaine, et elles ont été rassemblées de façon remarquable dans le framework ATT&CK de MITRE. Il s'agit désormais d'un moyen central pour les professionnels de la sécurité d'apprendre et de communiquer sur les menaces contre lesquelles ils se défendent.

Chez Getronics, le framework ATT&CK a été adopté en 2018. Il fait partie intégrante de notre pratique de l'ingénierie de détection, chaque règle de détection de notre playbook étant mise en correspondance avec des techniques spécifiques s'inscrivant dans la gestion du cycle de vie, de la génération d'idées au développement et aux tests, en passant par l'utilisation en production et le déclassement éventuel lorsqu'il n'est plus nécessaire.

Le framework permet également de mesurer de manière cohérente la capacité de détection sur différentes plateformes, ce qui permet de bien comprendre où se situent les lacunes en visibilité et où le chevauchement de la couverture offre de multiples possibilités de détection et d'analyse. Pour les analystes de sécurité et les intervenants en cas d'incident, il fournit des informations précieuses sur le pourquoi et le comment de ce qui est observé lorsque les alarmes se déclenchent et que la chasse aux menaces détecte des activités inhabituelles.

Le renseignement sur les menaces ou Threat Intelligence comme amplificateur de force

Avec une excellente visibilité grâce à la triade de visibilité et la compréhension des tactiques et techniques des acteurs de la menace avec MITRE ATT&CK, il reste encore un défi à relever. Essayer de se protéger contre tout et partout va soit submerger les équipes de sécurité, soit être d'un coût prohibitif. Il existe un réel besoin de concentrer les ressources là où elles peuvent avoir le plus grand impact.

Le renseignement sur les menaces est la réponse à ce défi. En fournissant des insights sur les activités des acteurs de la menace, les campagnes qu'ils exécutent, l'infrastructure qu'ils créent ou cooptent, les défenseurs peuvent se concentrer sur les domaines où les menaces sont le plus susceptibles de se manifester.

Getronics a mis en place une pratique de renseignement sur les menaces qui opère à trois niveaux différents :

- Des renseignements opérationnels fournissent des indicateurs de compromission pour détecter les menaces telles que le trafic vers les hôtes de commande et de contrôle, ainsi que l'enrichissement des alarmes pour informer et accélérer l'analyse. Il s'agit d'informations qui évoluent rapidement, des centaines de milliers de points de données dans les flux de contrôle de sécurité étant utilisés à l'échelle dans différents ensembles d'outils.

- Les renseignements tactiques informent les processus tels que l'ingénierie de détection, qui façonne les nouvelles règles de détection et les met en œuvre pour détecter les menaces émergentes.

- L'intelligence stratégique alimente les programmes de sensibilisation, les rapports de sécurité et les services de conseil. Elle alimente les processus en aval tels que la gestion des risques et des vulnérabilités.

Grâce à notre plate-forme interne de Threat Intelligence, étroitement intégrée à d'autres outils de sécurité, à notre équipe interne d'analystes des menaces et à un partenariat avec des organisations de premier plan, Getronics peut guider et concentrer les efforts pour sécuriser efficacement ses propres environnements ainsi que ceux de nos clients. L'approche de la sécurité basée sur le renseignement agit comme un multiplicateur de force, permettant à des ressources limitées d'en faire plus, de le faire plus rapidement et avec de meilleurs résultats.

Un centre d'opérations de sécurité (SOC) peut être défini à la fois comme une équipe, fonctionnant souvent par roulement 24 heures sur 24, et comme une installation dédiée et organisée pour prévenir, détecter, évaluer et répondre aux menaces et incidents de cybersécurité, et pour assurer et évaluer la conformité réglementaire.

Gartner

Il s'agit de la détection diversifiée, qui consiste à comprendre le mode de fonctionnement des acteurs de la menace et à réunir les bons outils pour détecter et perturber la manière dont ils mènent leurs attaques. En résumé, cette philosophie de la sécurité vous permet de :

- Comprendre votre environnement technologique et gérer ses vulnérabilités ;

- Sensibiliser aux menaces et adapter vos défenses en conséquence ;

- Détecter et répondre aux violations ou aux activités malveillantes en temps réel ;

- Démontrer la conformité aux réglementations et aux normes ;

- Traiter la sécurité comme une question de paysage global, en couvrant tous les points faibles.

Une perspective globale. Des capacités de détection de données larges et profondes. Et des compétences décisives pour connecter et donner du sens aux données générées. Dans l'ensemble, la détection diversifiée vous permet de couvrir pratiquement 100 % de tout ce que vous avez toujours voulu savoir... ce qui ne peut être qu'une bonne chose. (Sauf si vous êtes un éléphant avec un dangereux secret).

Pour voir de près les diverses capacités de détection de Getronics, contactez-nous dès aujourd'hui.